Verificacion de la conectividad

La verificación inicial de

la red es una procedimiento de comprobación que confirma si la red ha sido

instalada y configurada correctamente de acuerdo con los requisitos iniciales

detallados para ella y las especificaciones establecidas en su diseño.

Para ello, los

administradores de redes locales hacen uso de todo un conjunto de herramientas

e instrumentos tanto físicos como software, siguiendo una serie de

procedimientos establecidos y documentado en todo momento el resultado de las

pruebas para futuras revisiones y comprobaciones.

Este trabajo hablaremos un poco de la inspección física

de la red. Hablaremos de que herramienta utilizaremos, comprobar si los leds de

un switch o un hub funcionan correctamente y también si los dos cables de red

están unidos y que vaya mejor.

nspección física de la red

La inspección física de la red es aquella que se realiza

mediante el uso de herramientas físicas, que permiten comprobar la conectividad

física entre dispositivos, y la inspección visual, que busca problemas o defectos

en la instalación detectables a simple vista.

Tipos de inspección física de la red:

·

Comprobación de continuidad.

·

Comprobadores de conexión.

·

Analizadores de cables.

·

Inspección visual.

·

Indicadores luminosos de los dispositivos.

Comprobadores de continuidad

Permite comprobar si la señal se propaga sin interrupción a lo largo del canal. En función del tipo de señal que analizan, distinguimos los siguientes comprobadores:

-Comprobadores de continuidad eléctrica: comprueban si hay alguna

interrupción en el cableado de cobre que impide a la señal llegar a su destino.

Los más habituales son los polímetros o multímetros.

Ejemplo: Para medir la

tensión a la que está sometida en el R2 ,ponemos el polímetro en modo DCV(corriente continua); primero se conecta

el polímetro con la pila conectada, si no la resistencia no tendría tensión

luego si el generador fuera de corriente alterna, se pondría en modo ACV.

Otro ejemplo: Para medir

esta resistencia, desconectamos lo que está en paralelo con lo que queremos

medir así indicamos que esta desconectado la fuente de alimentación ,ponemos en

modo ohmios y conectamos

EL polímetro se usa para comprobar el voltaje y la intensidad

eléctrica que viajan a través del cable de cobre.

-Comprobadores de continuidad óptica: comprueban si en el cableado

de fibra óptica hay alguna interrupción que impide que la señal pueda llegar a

su destino.

Comprobadores de conexión

Son dispositivos que

permiten comprobar la conectividad física entre los dos extremos de un cable de

pares trenzados. Dan información sobre continuidad, cruzamientos entre

filamentos, corrección de los terminaciones de los conectores, etc.

Estos dispositivos disponen

de un aparato principal, donde muestra la información de la conectividad y un

pequeño dispositivo periférico que se puede conectar al otro extremo del cable.

Ejemplo: Yo usare esta

herramienta para ver si los dos cables de pares trenzados estén bien conectados

y que no traiga problemas uno de estos dos cables.

Analizadores de cable

Los analizadores de cable

son dispositivos mucho más complejos. La información que puede dar un

comprobador de conexión, informan si el cable cumple con los requisitos

necesarios para ser certificado en una determinada categoría de las

establecidas en los estándares internacionales.

Estos dispositivos disponen de dos aparatos: uno se almacena los datos y otro es el periférico . El periférico puede llegar a ser bastante complejo e incluso puede incorporar sistemas de comunicación inalámbrica para que los operarios situados en los dos extremos del cable se comuniquen entre sí.

Ejemplo: Este analizador de cable sirve para indicar los cables van funcionando correctamente ,yo indicaria en valtios para saber si el cable esta bien enchufado o no y si no lo estuviera el analizador indicaria 0 y si va pues indicaria de hasta 200 W.

Inspección visual

La inspección visual

consiste en comprobar si se ve algún defecto o anomalía en la instalación de la

red. Para ello se revisara visualmente el recorrido de los cables , los

conectores, los paneles de parcheo y los adaptadores de red.

Ejemplo: En primer lugar hay que indicar si el cable esta

bien conectado al switch. Una vez ya comprobado el cable de red tenemos que ver

si los leds funcionan o no y si el led indica que es verde significa que si que

va.

Indicadores luminosos de los dispositivos

Los indicadores luminosos

son pequeñas luces que permiten averiguar su estado de un simple vistazo, sin

tener que acceder a su configuración software para hacer comprobaciones.

Los

principales LED que suele tener un dispositivo son los siguientes:

-LED de sistema: indica si

el sistema recibe o no alimentación eléctrica.

-LED de interfaz: son aquellos

que se encuentran asociados a cada una de las interfaces de un dispositivo.

Tipos de LED de interfaces:

·

LED de estado del enlace: indica si se ha

podido establecer conexión a la LAN a nivel de la capa de acceso a la red.

·

LED de modo de la interfaz: indica si está

explotando en modo half-dúplex o full-dúplex.

· LED de velocidad de transmisión: indica a qué

velocidad de transmisión opera la interfaz.

Por ejemplo aquellos adaptadores de

red que pueden operar a 10,100 o 1000 Mbps.

-Otros LED: indican algún

otro parámetro de la configuración del dispositivo como por ejemplo si están

utilizando las VLAN.

1.2 Inspección lógica de la red

¿Qué es la inspección lógica de la red?

La inspección lógica es aquella que se realiza mediante software para comprobar la conectividad lógica entre dispositivos. La mayoría de este software se encuentra instalado como comandos básicos del sistema operativo. Presentamos las principales aplicaciones que permiten realizar esta tarea.

comprobar la conectividad lógica entre dispositivos. La mayoría de este software se encuentra instalado como comandos básicos del sistema operativo. Presentamos las principales aplicaciones que permiten realizar esta tarea.

Tipos de inspección lógica de la red:

IPCONFIG E IFCONFIG

PING

TRACERT Y TRACEROUTE

ARP

ROUTE

NSLOOKUP

TELNET Y SSH

La aplicación telnet crea un terminal de texto en nuestra máquina que permite iniciar una sesión interactiva con una maquina remota y ejecutar comandos en ella. A efectos prácticos es como si nos encontrásemos delante de la máquina remota.

una sesión interactiva con una maquina remota y ejecutar comandos en ella. A efectos prácticos es como si nos encontrásemos delante de la máquina remota.

Ejemplo de Nagios:

Ejemplo de Munin:

Ejemplo de cacti:

Ejemplo de Cisco Works:

Compatibilidad de las actualizaciones

1.2 Inspección lógica de la red

¿Qué es la inspección lógica de la red?

La inspección lógica es aquella que se realiza mediante software para

comprobar la conectividad lógica entre dispositivos. La mayoría de este software se encuentra instalado como comandos básicos del sistema operativo. Presentamos las principales aplicaciones que permiten realizar esta tarea.

comprobar la conectividad lógica entre dispositivos. La mayoría de este software se encuentra instalado como comandos básicos del sistema operativo. Presentamos las principales aplicaciones que permiten realizar esta tarea.Tipos de inspección lógica de la red:

IPCONFIG E IFCONFIG

Los comandos ipconfig (en MS Windows) e ifconfig (en sistemas derivados de Unix, como Linux o MAC OS) permiten visualizar y modificar la configuración de acceso a la red para las diferentes interfaces de red de nuestro dispositivo.

Ejemplo de ipconfig de windows7:

PING

Se encuentra tanto en MS Windows como en los sistemas derivados de UNIX y en los IOS de muchos Routers. Permite enviar un mensaje ICMP con una solicitud de echo a un host destino destinado. Si el host está activo, y siempre que no haya ningún filtro en su cortafuegos, responderá con el correspondiente mensaje de ICMP.

en los sistemas derivados de UNIX y en los IOS de muchos Routers. Permite enviar un mensaje ICMP con una solicitud de echo a un host destino destinado. Si el host está activo, y siempre que no haya ningún filtro en su cortafuegos, responderá con el correspondiente mensaje de ICMP.

en los sistemas derivados de UNIX y en los IOS de muchos Routers. Permite enviar un mensaje ICMP con una solicitud de echo a un host destino destinado. Si el host está activo, y siempre que no haya ningún filtro en su cortafuegos, responderá con el correspondiente mensaje de ICMP.

en los sistemas derivados de UNIX y en los IOS de muchos Routers. Permite enviar un mensaje ICMP con una solicitud de echo a un host destino destinado. Si el host está activo, y siempre que no haya ningún filtro en su cortafuegos, responderá con el correspondiente mensaje de ICMP.

Ejemplo de ping de windows7:

TRACERT Y TRACEROUTE

Los comandos tracert y traceroute nos permite averiguar que dispositivos intermedios de nivel de red existen entre nuestro dispositivo y un host destino determinado y que tiempos de retardo se producen entre ellos y nuestro dispositivo. Para ello utilizan mensajes ICMP. Estos comandos son muy útiles para averiguar si existe algún problema en la tabla de enrutamiento, NAT o PAT de los routers intermedios y determinar, si lo hubiera, en cual de ellos se ubica el problema.

ello utilizan mensajes ICMP. Estos comandos son muy útiles para averiguar si existe algún problema en la tabla de enrutamiento, NAT o PAT de los routers intermedios y determinar, si lo hubiera, en cual de ellos se ubica el problema.

ello utilizan mensajes ICMP. Estos comandos son muy útiles para averiguar si existe algún problema en la tabla de enrutamiento, NAT o PAT de los routers intermedios y determinar, si lo hubiera, en cual de ellos se ubica el problema.

ello utilizan mensajes ICMP. Estos comandos son muy útiles para averiguar si existe algún problema en la tabla de enrutamiento, NAT o PAT de los routers intermedios y determinar, si lo hubiera, en cual de ellos se ubica el problema.

Ejemplos de traceroute de linux :

ARP

Este comando nos permite controlar la tabla ARP de nuestro dispositivo de red. En esta tabla se encuentran, junto con sus correspondientes direcciones MAC, las direcciones IP de todos los dispositivos vecinos de nuestro segmento de la LAN con los que hayamos tenido relación. Recuerda que la comunicación con estos dispositivos no se lleva a cabo a través del router, sino que es directa.

Ejemplo de ARP con -a :

ROUTE

Este comando nos permite consultar y modificar la tabla de enrutamiento de nuestro dispositivo de red. Es una herramienta de línea de comandos disponible tanto en Microsoft

comando nos permite consultar y modificar la tabla de enrutamiento de nuestro dispositivo de red. Es una herramienta de línea de comandos disponible tanto en Microsoft Windows como

Windows como en GNU/Linux.

en GNU/Linux.

comando nos permite consultar y modificar la tabla de enrutamiento de nuestro dispositivo de red. Es una herramienta de línea de comandos disponible tanto en Microsoft

comando nos permite consultar y modificar la tabla de enrutamiento de nuestro dispositivo de red. Es una herramienta de línea de comandos disponible tanto en Microsoft Windows como

Windows como en GNU/Linux.

en GNU/Linux.

Ejemplo de route en Linux :

NSLOOKUP

Este comando nos permite comprobar si el servidor DNS funciona correctamente. Se utiliza con el comando nslookup, que funciona tanto en Windows como en UNIX para obtener la dirección IP conociendo el nombre , y viceversa...

, y viceversa...

, y viceversa...

, y viceversa...

Ejemplo de NSLOOKUP de windows 7:

NETSTAT

Este comando nos permite consultar el estado de los puertos y conexiones TCP y UDP de nuestro dispositivo de red. Con él podemos comprobar si hay alguna conexión abierta con algún proceso de algún otro host y si hay puertos en estado de espera de recepción de nuevas conexiones.

Ejemplo de Netstat -p de linux:

TELNET Y SSH

La aplicación telnet crea un terminal de texto en nuestra máquina que permite iniciar una sesión interactiva con una maquina remota y ejecutar comandos en ella. A efectos prácticos es como si nos encontrásemos delante de la máquina remota.

una sesión interactiva con una maquina remota y ejecutar comandos en ella. A efectos prácticos es como si nos encontrásemos delante de la máquina remota.

Ejemplo de telnet y ssh en windows 7:

2. Monitorización de la red

La monitorización de la red significa supervisar de forma constante con la finalidad de garantizar que su rendimiento se encuentra dentro de los parámetros establecidos en su especificación y diseño.

constante con la finalidad de garantizar que su rendimiento se encuentra dentro de los parámetros establecidos en su especificación y diseño.

constante con la finalidad de garantizar que su rendimiento se encuentra dentro de los parámetros establecidos en su especificación y diseño.

constante con la finalidad de garantizar que su rendimiento se encuentra dentro de los parámetros establecidos en su especificación y diseño.

ESQUEMA DE UNA MONITORIZACIÓN DE LA RED:

2.1 Parámetros de rendimiento de la red

Los parámetros de rendimiento dependerán de los dispositivos a monitorizar. Lo mas habituales son las siguientes:

- Estado

de la CPU de los dispositivos: Si un dispositivo recibe demasiadas tramas.Puede

de la CPU de los dispositivos: Si un dispositivo recibe demasiadas tramas.Puede que su procesador se colapse y esto podría producir una bajada de rendimiento, esto podría afectar mínimamente a la red. Además si el procesador está trabajando mucho y le llegan tramas podría tardar en procesar estas tramas.

que su procesador se colapse y esto podría producir una bajada de rendimiento, esto podría afectar mínimamente a la red. Además si el procesador está trabajando mucho y le llegan tramas podría tardar en procesar estas tramas.

- Nivel de uso de la memoria: Puesto que los dispositivos guardan bastantes cosas en la memoria como (tablas, ARP, de enrutamiento, PAT, tramas a la espera de ser procesadas, filtros, mensajes). Si esta memoria se colapsa, el rendimiento de la red caerá ya que el dispositivo le costara más acceder a las tablas necesarias.

- Nivel y tipo

de tráfico: Conocer la cantidad de tráfico de red y de qué tipo es puede ser útil para

de tráfico: Conocer la cantidad de tráfico de red y de qué tipo es puede ser útil para detectar congestiones y puntos débiles susceptibles de congestión. El tipo de tráfico es muy importante, ya que nos puede ayudar a detectar la naturaleza del problema.

detectar congestiones y puntos débiles susceptibles de congestión. El tipo de tráfico es muy importante, ya que nos puede ayudar a detectar la naturaleza del problema.

- Otros parámetros : Otros elementos que pueden monitorizarse son el espacio restante del disco, número

de conexiones, errores, etc.

de conexiones, errores, etc.

2.2 Avisos y alarmas

Los sistemas de monitorización pueden configurarse para registrar cuando alguno de estos parámetros se desvía de sus niveles normales y para emitir un aviso o alarma. Es importante configurar el sistema para que de los avisos mientras todavía no haya problemas, así podremos prevenir que se produzcan.

registrar cuando alguno de estos parámetros se desvía de sus niveles normales y para emitir un aviso o alarma. Es importante configurar el sistema para que de los avisos mientras todavía no haya problemas, así podremos prevenir que se produzcan.

registrar cuando alguno de estos parámetros se desvía de sus niveles normales y para emitir un aviso o alarma. Es importante configurar el sistema para que de los avisos mientras todavía no haya problemas, así podremos prevenir que se produzcan.

registrar cuando alguno de estos parámetros se desvía de sus niveles normales y para emitir un aviso o alarma. Es importante configurar el sistema para que de los avisos mientras todavía no haya problemas, así podremos prevenir que se produzcan.

3. Herramientas de monitorización

Hay dos tipos de monitorización, analizadores de protocolos que analizan el tráfico de red y las tramas y después proporcionan datos . Y las herramientas de monitorización remota recopilan información de toda la red de forma centralizada.

. Y las herramientas de monitorización remota recopilan información de toda la red de forma centralizada.

. Y las herramientas de monitorización remota recopilan información de toda la red de forma centralizada.

. Y las herramientas de monitorización remota recopilan información de toda la red de forma centralizada.

3.1 Analizadores de protocolos

Los analizadores de protocolos permiten analizar el tráfico que pasa por determinado punto de la red extrayendo datos de la red. Siempre que se vaya a utilizar el analizador sería conveniente avisar a los usuarios. Lo más importante suele ser examinar los tipos de protocolos que se están utilizando.

Ubicación ideal de los analizadores

Lo mejor sería instalar el analizador en el router de entrada de servicios para poder analizar el tráfico de entrada y de salida de la red y detectar así situaciones anómalas. Esta estrategia, aunque tiene sus ventajas, presenta el inconveniente de que sobrecarga el router de entrada, viéndose afectado el rendimiento de la red.

el analizador en el router de entrada de servicios para poder analizar el tráfico de entrada y de salida de la red y detectar así situaciones anómalas. Esta estrategia, aunque tiene sus ventajas, presenta el inconveniente de que sobrecarga el router de entrada, viéndose afectado el rendimiento de la red.

el analizador en el router de entrada de servicios para poder analizar el tráfico de entrada y de salida de la red y detectar así situaciones anómalas. Esta estrategia, aunque tiene sus ventajas, presenta el inconveniente de que sobrecarga el router de entrada, viéndose afectado el rendimiento de la red.

el analizador en el router de entrada de servicios para poder analizar el tráfico de entrada y de salida de la red y detectar así situaciones anómalas. Esta estrategia, aunque tiene sus ventajas, presenta el inconveniente de que sobrecarga el router de entrada, viéndose afectado el rendimiento de la red.

Ejemplos de software analizador de protocolos

- Tcpdump: herramienta de UNIX que permite capturar y analizar tramas en modo texto, es un software libre.

- Wireshark: Es una herramienta gráfica de software libre. Es el software mas recomendado.

- Microsoft network monitor: Similar a Wireshark, pero es propiedad de Microsoft.

- Ntop: Es de software libre, y la más útil a nivel de monitorización global del tráfico de red. Ntop va capturando tramas de red, y elabora toda una batería de estadísticas y gráficos resumen.

3.2 Herramientas de monitorización remota

Son aquellas en las que un dispositivo de la red se encarga de recopilar y analizar los datos de monitorización del resto de los dispositivos.

Ventajas:

-Los datos están centralizados.

-Permite tener una visión general de toda la red y de su estado.

¿Cómo llega la información al dispositivo central?

- Inspección pasiva de la red: Se inspecciona la red mediante los mensajes que pasan a través de la misma.

- Inspección activa de la red: se trata de inspeccionar la red mediante aplicaciones que hacen solicitudes a los hosts de la red.

- Inspecciones mediante sondas de monitorización remota: son pequeñas aplicaciones que se instalan en los dispositivos que se desean monitorizar.

PROTOCOLOS DE MONITORIZACION REMOTA

Los protocolos que destacan son SNMP (Simple Network Management Protocol) y RMON (remote monitoring)

SNMP (PROTOCOLO SIMPLE DE GESTION DE LA RED)

Se ubica en la capa de aplicación de TCP/IP, y define todo un sistema de mensajería y monitorización de la red.

Ejemplo de SNMP:

Este protocolo define dos tipos de aplicación:

- El agente de gestión: se instala en los dispositivos gestionados remotamente.

- La entidad gestora: se instala en los equipos que han de gestionar la red.

La comunicación entre los agentes de gestión y la entidad gestora se puede producir de 2 formas diferentes:

- Mensajería de solicitud/respuesta:: La entidad gestora va enviando solicitudes de información de forma constante a los agentes, y estos responden con la información solicitada.

- Mensajes TRAP: Envía el agente a la entidad gestora cuando quiere notificar algún dato, como una alarma.

EJEMPLOS DE SISTEMAS DE MONITORIZACION REMOTA

- Nagios: Es un sistema de monitorización de código abierto que permite monitorizar tanto equipos como servicios de red y configurar alarmas que se envían automáticamente al correo electrónico del administrador de la red.

Ejemplo de Nagios:

- Munin: Es otro sistema de monitorización de código abierto basado en sondas que se instalan en los dispositivos a monitorizar.

Ejemplo de Munin:

- Cacti: Es otro sistema de monitorización de código abierto más centrado en la obtención de datos mediante SNMP y en la elaboración de gráficos.

Ejemplo de cacti:

- CiscoWorks: Sistema de monitorización y gestión de la red propiedad de la empresa CISCO, muy centrado en la gestión de dispositivos CISCO.

Ejemplo de Cisco Works:

4.RESOLUCIÓN DE PROBLEMAS

La resolución de problemas es la fase que supone la conclusión de un proceso más amplio que tiene como pasos previos la detección y recepción del problema, elaboración de un diagnóstico, reparación y verificación del problema.

4.1 Proceso de resolución del problema

1. Detección y repeción del problema

La resolución de problemas es la fase que supone la conclusión de un proceso más amplio que tiene como pasos previos la detección y recepción del problema, elaboración de un diagnóstico, reparación y verificación del problema.

4.1 Proceso de resolución del problema

1. Detección y repeción del problema

Los problemas de la red pueden ser detectados o bien por los sistemas de monitorización de la red o bien por los usuarios de la red. Este proceso deberá documentarse en todo momento para conocer en cualquier instante cuál es la situación, qué se ha hecho y qué falta por hacer. Al proceso formal de detectar o recibir el problema y empezar a documentarlo se suele llamar abrir una incidencia.

2. Elaboración de un diagnóstico

Elaborar un diagnóstico significa encontrar una posible causa del problema. Una vez recibido el problema el siguiente paso es averiguar qué lo está causando.

3. Reparación de la incidencia según el diagnóstico establecido

Una vez establecida una posible causa y el diagnostico podremos plantear una posible solución. En esta fase trataremos de intentar resolver el problema partiendo de los datos recopilados en el diagnóstico. Debemos tener en cuenta que el diagnostico establecido no es el apropiado o correcto.

4. Verificación de que el problema se ha resuelto

Una vez aplicada la solución debemos verificar que el problema se ha resuelto y que esta solución no ha generado nuevos problemas. Si la verificación sale bien significa que hemos resuelto el problema correctamente y que podemos pasar a la siguiente fase (documentación).

4.2 Detección y recepción de los problemas

Cuando un usuario o un administrador nos llama para que solucionemos un problema de la red, lo primero que debemos hacer es documentar correctamente el problema.

Para recopilar la información del problema y del usuario usaremos una plantilla:

· Identificación del usuario

o Nombre

o Apellidos

o DNI

o Dirección

Estos datos son importantes para saber quién es el usuario con el que estamos tratando.

· Datos de contacto

· Teléfono

· Correo electrónico

Estos datos sirven para poder comunicarnos con el usuario cuando sea necesario.

· Instante de la incidencia

o Fecha

o Hora

Estos datos sirven para saber el momento en el que se ha producido la incidencia.

· Identificación o localización del dispositivo

Los dispositivos estarán etiquetados para que sea fácil su identificación.

· Descripción del problema

Este punto servirá para especificar el problema y sus detalles. Será importante recopilar todos los detalles posibles por muy pequeños que sean.

· Causas a las que el usuario atribuye el problema

Aquí el usuario nos dirá cuál cree que son las causas del problema.

· Importancia de este problema respecto a otros que puedan existir.

A veces el usuario prefiere que el problema indicado se solucione antes que otros problemas posibles o viceversa.

· Observaciones de utilidad

Que quien reciba el problema piense que puede ser importante.

· Instante de la notificación del problema

o Fecha

o Hora

Es el momento en el que se informa al técnico del problema.

· Identificación de la persona que recibe la incidencia.

Son los datos del técnico que va a solucionar el problema.

4.3 Elaboración de un diagnostico

Para ella usaremos estas técnicas y herramientas:

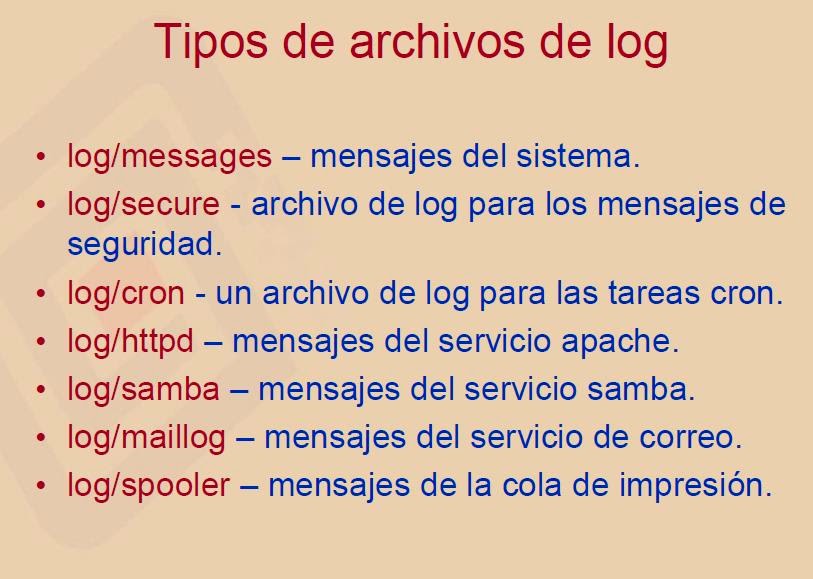

Ø Antes de empezar: es importante recopilar toda la información posible sobre la incidencia. Esta información se puede encontrar en los ficheros log* de los dispositivos afectados, en los sistemas de monitorización o incluso los propios usuarios pueden tener información que darnos.

§ *Fichero Log: es un registro oficial de eventos durante un rango de tiempo en particular. Para los profesionales en seguridad informática es usado para registrar datos o información sobre quién, qué, cuándo, dónde y por qué un evento ocurre para un dispositivo en particular o aplicación.

Ø Documentación de la red: una red bien documentada es más fácil de reparar cuando se producen problemas. Por ello es recomendable tener siempre a mano la siguiente información sobre la red:

· Un mapa físico que describa todos los componentes físicos de la red y como se interconectan entre sí.

· Un mapa lógico donde se visualicen rápidamente las subredes y las direcciones IP estáticas en los dispositivos. La topología lógica de la red no tiene por qué coincidir con la física.

· Esquemas o diagramas con toda la información posible sobre la trayectoria concreta de cada cable y de los paneles de parcheo.

· Documento de referencia con la configuración por defecto de las estaciones de trabajo, puntos de acceso, routers, switches y cualquier otro dispositivo de red.

· Listado de las aplicaciones y servicios instalados en cada dispositivo y de los usuarios que hacen uso de ellos.

Listado de cuentas de usuario, grupos, permisos y derechos asociados a cada grupo o usuario.

· Diario técnico de los problemas resueltos en la red.Muestra una lista de todos los problemas que se han causado mientras hemos estado navegando por internet y que han sido resueltos.

4.4 Técnicas de resolución de problemas

Es necesario determinar hasta qué punto las dificultades de afrontamiento a las situaciones estresantes se debe aún déficit de habilidades debido a conductas, emociones o cogniciones des adaptativas. El entrenamiento en auto-observación es primordial en esta primera fase.

• La técnica divide y vencerás consiste en:

– Descomponer un problema en un conjunto de subproblemas más pequeños.

– Se resuelven estos subproblemas

– Se combinan las soluciones

Enfoque Ascendente

En la resolución de problemas ascendente, se comienza con los componentes físicos de la red y se asciende por las capas del modelo OSI hasta que se logra identificar la causa del problema. La resolución de problemas ascendente es un buen enfoque cuando se sospecha que el problema es físico.

En la resolución de problemas descendente, se comienza con las aplicaciones de usuario final y se desciende por las capas del modelo OSI hasta que se logra identificar la causa del problema. Las aplicaciones de usuario final de un sistema final se prueban antes de abordar los elementos de networking más específicos.

La sustitución se utiliza cuando te falla mucho una pieza del ordenador.

Básicamente lo que se hace es simular un problema inventándolo o usando un programa como el packet tracer o Kiva para probar por ejemplo que pasaría si quito este cable o conexión todo esto te sirve para que cuando ocurra un problema real se pueda solucionar fácilmente.

KIVA:

PACKET TRACER

Si, durante el proceso de resolución de problemas, la persona encargada no logra determinar el problema y su solución, quizás sea necesario recibir asistencia de fuentes externas. Algunas de las fuentes de ayuda más comunes son:

- Página web Del fabricante: En la página web del fabricante se puede encontrar la mayoría de los problemas que tenga el dispositivo.

- Preguntas frecuentes en línea: Son paginas donde puedes encontrar en formato breve una gran cantidad de preguntas frecuentes sobre problemas de la red y sus respectativas soluciones.

- Otros profesionales: Es pedir ayuda a un profesional especializado para que te ayude con tu problema para que resulte menos costoso

- Foros de Internet: Hay muchos foros de internet donde se pueden encontrar multitud de soluciones y o la causa de tu problema.

4.5 Reparación y verificación

Encontrada la causa principal del problema procederemos a su reparación. Existen distintas maneras de reparar un problema, como por ejemplo:

Corregir un configuración

Corregir un error en el diseño de la red

Actualizar una determinada aplicación

Reemplazar un componente

Existen distintos tipos de herramientas de verificación y son las siguientes:

El cableado

Cualquier host de la red

Servidores y servicios de red

Switches y routers

Rutas y WLAN

La documentación de red es parte importante de todo proceso de resolución de problemas.

La documentación debe incluir una medición normal o de línea de base del rendimiento de la red. Además, alguna documentación (como los mapas de topología, los diagramas de redes etc…) puede proporcionar información valiosa cuando el encargado de resolver el problema intenta comprender el diseño físico de la red y el flujo lógico de la información.

Una buena documentación de resolución de problemas debe incluir:

Problema inicial

Pasos que permiten identificar el problema

Resultados de todos los pasos, correctos e incorrectos

Causa final determinada Del problema

Solución definitiva Del problema

Medidas preventivas

4.7 Aplicaciones para la gestión de incidencias

La gestión de incidencias es un área de procesos perteneciente a la gestión de servicios de tecnologías de la información. Existen múltiples soluciones software en el mercado para la gestión de incidencias. Estos productos ofrecen un entorno informatizado donde recibir y abrir incidencias (mediante correo electrónico, formularios web, etc.), asignar automáticamente un número de incidencia, consultar el estado online de la incidencia, documentar la incidencia, elaborar informes, etc.

Un ejemplo de gestión de incidencias es Xperta:

Xperta reduce la burocracia administrativa y permite un completo soporte y seguimiento de incidencias de clientes. La herramienta registra todos sus datos junto con el historial de incidencias comunicadas.

4.8 Simulación de averías

La simulación de averías es una simulación que se hace ya sea con un programa o una simulación real para comprobar que los sistemas de detección de averías funcionan o para probar si el equipo técnico es decir los que van a tener que arreglar las averías trabajan correctamente y van a poder solucionar la avería a tiempo.

4.9 Incidencias comunes en las redes locales

-Física:

· Hardware estropeado.

· Conectores y cables dañados.

· Dispositivo apagado.

-Enlace de datos:

· Faltan drivers para el adaptador de red o son incorrectos, problemas de conectividad WiFi.

· Problemas con la dirección MAC si se ha modificado.

· Filtros MAC activados.

· Diseño o configuración incorrecta de las VLAN.

-Red:

· Configuración errónea de las direcciones IP

· IP duplicadas, tablas de enrutamiento incorrectas

· Errores de diseño de las subredes, etc.

-Transporte:

· Bloques por el firewall de paquetes TCP o UDP dirigidos a determinados puertos, PAT mal configurado, conflictos entre aplicaciones que intentan escuchar sobre el mismo puerto, etc.

-Sesión, presentación y aplicación:

· Errores de configuración en los servicios DNS y NetBIOS, que pueden impedir el acceso a los recursos a través de sus URI; problemas con el DHCP, como errores de configuración, agotamiento de las direcciones IP asignables, existencia de otros servidores DHCP en el mismo segmento de la red, etc.; errores de configuración en los servicios HTTP, HTTPS, FTP, SMTP, POP·, IMAP, etc.

-Sin acceso a internet:

· Errores en la configuración de la interfaz

. Tablas de enrutamiento

· PAT dinámico

· Servidor DNS, ISP, etc

-Sin acceso a un determinado recurso de la red local desde Internet:

· Errores en el PAT

· Tablas de enrutamiento

-La red va muy lenta:

·¿alguien la está colapsando?, ¿se trata de tráfico de la red?, ¿se trata de algún virus o ataque?

-No se puede acceder a los recursos de una determinada subred:

· Errores en las tablas de enrutamiento

· Las VLAN

· El firewall, etc.

5. Actualización de la red

Actualizar la red supone reemplazar o añadir componentes de la red (ya sean hardware o software) con el objetivo de obtener una mejora o corregir un determinado error.

Estos son algunos ejemplos:

· Reemplazar el cable que llega a nuestro servidor, que es de categoría 5e y funciona a 1000 Mbps, por otro de categoría 7 a 10Gbps, ya que en momentos puntuales hemos detectado que la red se congestiona en este punto.

· Actualizar el firmware (sistema operativo) de nuestro router porque la nueva versión incorpora nuevos protocolos de enrutamiento que lo hacen más eficiente.

· Actualizar el firmware de un punto de acceso inalámbrico porque se ha detectado un problema que el fabricante ha corregido en la nueva versión de este firmware.

Compatibilidad de las actualizaciones

En las redes, cada componente se encuentra conectado a un conjunto y, por lo tanto, si cambiamos un componente podemos afectar al funcionamiento de todos los demás. Por ello, antes de realizar un cambio, debemos asegurarnos de que el nuevo componente o la nueva versión del software que instalemos sean totalmente compatibles con el sistema actual del que disponemos.

El coste de las actualizaciones es muy variable; puede ser sencillo y gratuito, como es el caso de la mayoría de las actualizaciones hardware. Siempre ha de tenerse en cuenta que los beneficios que aporte la actualización deben ser superiores a los costes de la misma.

1. Si la hora de actualizar un componente tenemos diferentes opciones, decidiremos en primer lugar cuál de ellas es más conveniente para nuestro sistema.

2. Para las actualizaciones de software, si es posible, se realiza una copia de seguridad del sistema antes de actualizarlo, de tal forma que, si una vez actualizado el sistema falla, podamos restaurarlo en su estado previo.

3. A la hora de aplicar la actualización, para las actualizaciones de firmware es importante vigilar que el dispositivo en cuestión no se quede sin alimentación eléctrica, ya que el firmware podría quedar a medio instalar y, así, dejaría de funcionar el dispositivo.

4. Finalmente, debemos comprobar que la actualización se ha instalado correctamente y que se han añadido las nuevas funcionalidades o se han corregido los problemas por los que la hemos instalado.

Como podemos actualizar el firmware de nuestro router(TP-Link)

Hay dos maneras de actualizar el firmware

1. Al ubicar el archivo de firmware

Paso 1 Abra el navegador web e ingrese la dirección IP del router (por defecto es 192.168.1.1) en la barra de direcciones y presione Intro (Enter).

Paso 2 Ingrese el nombre de usuario y contraseña en la página de inicio de sesión, el nombre de usuario y contraseña por defecto son admin.

Paso 3 Sistema Seleccione Herramientas-> Firmware en el lado izquierdo, a continuación, haga clic en Examinar.

Paso 4 Localice y seleccione el archivo de firmware correcto para el router, haga clic en OK (Aceptar).

Paso 5 Haga clic en Actualizar para iniciar la actualización, esperar unos minutos hasta que la actualización completa y el reinicio del router.

2. Mediante el uso del servidor TFTP

Algunas versiones de router necesidad de utilizar el servidor TFTP para la actualización, por favor, siga los siguientes pasos:

Paso 1 Ejecute el programa tftpd32.exe.

Nota:

1. Asegúrese de que el directorio actual es que apunta al directorio que contiene ese firmware para actualizar, en caso contrario, haga clic en Examinar para localizar y seleccionar la carpeta correcta.

2. Asegúrese de que las interfaces del servidor muestra la dirección IP de su computadora que está ejecutando el programa Tftpd32.

3. Será mejor que poner el programa Tftpd32.exe y el firmware en la misma carpeta, por lo que no es necesario cambiar el directorio actual en Tftpd32.

Paso 2 Conectarse al router, y haga clic en Herramientas del sistema-> Firmware en el lado izquierdo. Ingrese el nombre completo del firmware correcta con el tipo de archivo de extensión y el servidor TFTP dirección IP que es la dirección IP del equipo que ejecuta el programa Tftpd32.

Paso 3 Haga clic en Actualizar para iniciar la actualización, esperar unos minutos hasta que la actualización completa y el reinicio del router.

la actualización, esperar unos minutos hasta que la actualización completa y el reinicio del router.

la actualización, esperar unos minutos hasta que la actualización completa y el reinicio del router.

la actualización, esperar unos minutos hasta que la actualización completa y el reinicio del router.

Nota:

1. Asegúrese de que la versión del firmware es la correcta para su router.

su router.

su router.

su router.

2. NO actualizar a través de conexión inalámbrica, puede causar la falta de actualización y dañar el router. Sólo el uso de conexión cableada para la actualización.

causar la falta de actualización y dañar el router. Sólo el uso de conexión cableada para la actualización.

causar la falta de actualización y dañar el router. Sólo el uso de conexión cableada para la actualización.

causar la falta de actualización y dañar el router. Sólo el uso de conexión cableada para la actualización.

3. Asegúrese de que el suministro de energía es estable y no se puede cortar durante la actualización.

la actualización.

la actualización.

la actualización.

No hay comentarios:

Publicar un comentario